Enterprise-guiden til SASE og Zero Trust

Overvinn sikkerhets- og IT-utfordringer – det økende behovet for sikkerhet og modernisering av nettverk

IT-infrastrukturen i store virksomheter har gjennomgått betydelige endringer det siste tiåret. Skybaserte løsninger, hybride arbeidsmiljøer og økende cybertrusler har fundamentalt endret hvordan organisasjoner sikrer sine nettverk. Mange virksomheter benytter fortsatt tradisjonelle sikkerhetsmodeller, utviklet for en tid da brukere, applikasjoner og data befant seg innenfor en klart definert bedriftsperimeter.

I dag eksisterer ikke denne perimetersikkerheten lenger. Brukere får tilgang til bedriftsressurser fra hvor som helst, applikasjoner er distribuert over flere skytjenester, og cybertruslene blir stadig mer sofistikerte. Dette krever en ny tilnærming til sikkerhet — en som er fleksibel, skybasert og identitetsdrevet.

Her kommer Secure Access Service Edge (SASE) og Zero Trust Network Access (ZTNA) inn i bildet—to komplementære rammeverk som forener nettverk og sikkerhet i en enkelt, skybasert løsning.

Å ta i bruk SASE handler imidlertid ikke bare om en teknisk oppgradering — det innebærer en grunnleggende transformasjon i hvordan virksomheter håndterer sikkerhet og IT-operasjoner. SASE fungerer som et overlegg som kobler sammen tidligere isolerte miljøer, og bryter ned etablerte grenser mellom nettverk, sikkerhet og skyteam. Denne endringen har store konsekvenser for hvordan virksomheter anskaffer, implementerer og opererer sine IT-miljøer.

Å ikke anerkjenne den organisatoriske påvirkningen av SASE og Zero Trust kan føre til:

- Prosjektforsinkelser grunnet manglende samordning mellom nettverks- og sikkerhetsteam.

- Økte kostnader på grunn av dupliserte investeringer og overlappende løsninger.

- Sikkerhetshull forårsaket av inkonsekvente policyer og fragmenterte arkitekturer.

For at virksomheter skal lykkes med overgangen til SASE og Zero Trust, må de følge en strukturert tilnærming, og sikre at interessenter på tvers av sikkerhet, nettverk og skyteam er samkjørte fra dag én.

1. Hvorfor virksomheter sliter med IT-sikkerhet og modernisering av nettverk

I flere tiår har IT i store virksomheter vært strukturert i siloer, hvor hvert team har ansvar for ulike deler av infrastrukturen:

• Nettverksteam – Fokuserer på tilkobling, rutere, svitsjer, SD-WAN og VPN-er.

• Sikkerhetsteam – Håndterer brannmurer, inntrengingsforebygging, tilgangskontroll og samsvar.

• Skyteam – Administrerer SaaS, IaaS, identitetsstyring og API-sikkerhet.

• IT-drift – Sikrer generell ytelse, stabilitet og hendelseshåndtering.

Disse teamene har tradisjonelt operert uavhengig av hverandre, med separate budsjetter, verktøy og prioriteringer. SASE og Zero Trust bryter ned disse siloene ved å integrere sikkerhet og nettverk i en samlet, skybasert tjeneste.

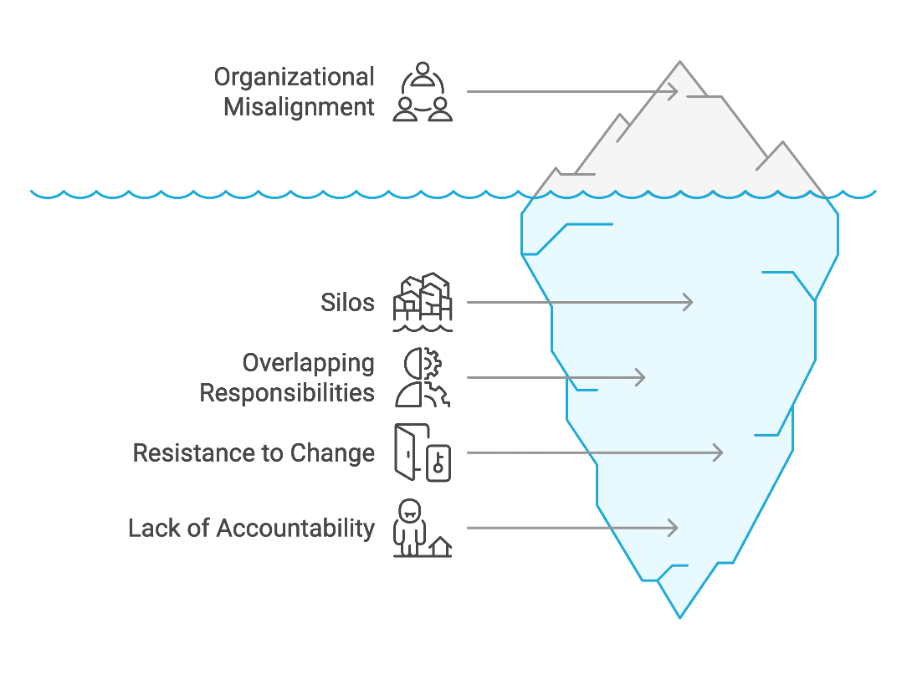

Den skjulte utfordringen: Organisatorisk feiljustering

Mange virksomheter antar at SASE kun er en teknologisk oppgradering, på linje med å erstatte brannmurer eller implementere SD-WAN. I realiteten endrer SASE hvordan IT-team interagerer, samarbeider og deler ansvar.

Mange organisasjoner sliter med:

- Manglende tverrfaglig samarbeid – Sikkerhets-, nettverks- og skyteam opererer i siloer og kan motsette seg endringer som påvirker deres domener.

- Overlappende ansvar – Hvem eier policyhåndhevelsen? Hvem administrerer brukertilgang? Tradisjonelle nettverksteam er ikke vant til å håndtere sikkerhetshåndhevelse ved kanten.

- Motstand mot skybaserte sikkerhetsmodeller – Mange nettverksteam er vant til maskinvarebasert sikkerhet og sliter med å tilpasse seg skybaserte sikkerhetstjenester.

- Manglende klarhet i ansvar – Med sikkerhet nå integrert i nettverksstrukturen, er det uklart om nettverks- eller sikkerhetsteam skal ha eierskap til policyhåndhevelsen.

Konsekvensene: Prosjektforsinkelser, kostnadsoverskridelser og sikkerhetsrisiko.

Dersom virksomheter ikke planlegger for endringer i teamansvar og arbeidsflyt, risikerer de:

Prosjektforsinkelser – Team bruker måneder på å diskutere eierskap og rollefordeling, noe som forsinker implementeringen.

Økte kostnader – Organisasjoner investerer i både SASE-løsninger og gamle verktøy, noe som fører til dobbeltbruk og unødvendige utgifter.

Sikkerhetsblindsoner – Uten konsistent policyhåndhevelse på tvers av sky, kontor og eksternt arbeid, oppstår sårbare punkter.

Operasjonelt kaos – Uten tydelig styring og samordning jobber team i siloer, noe som undergraver prinsippene for Zero Trust.

Hvorfor tradisjonelle sikkerhets- og nettverksmodeller feiler

Store virksomheters IT-struktur er ofte basert på siloorganisering:

• CISOs fokuserer på sikkerhet – å forhindre datainnbrudd og sikre etterlevelse.

• COOs fokuserer på stabilitet – å sikre at systemene er pålitelige og robuste.

• CIOs og IT-direktører fokuserer på fleksibilitet – for å støtte digital transformasjon og skyadopsjon.

Men tradisjonell infrastruktur tvinger ofte frem kompromisser – man får sjelden alle tre:

• Sikker + Fleksibel → Kan gå på bekostning av stabiliteten.

• Fleksibel + Stabil → Kan gi svakere sikkerhet.

• Stabil + Sikker → Går ofte ut over innovasjonstakten.

SASE og Zero Trust løser dette ved å tilby alle tre:

Sikkerhet:

• Hindrer lateral bevegelse gjennom segmentering basert på Zero Trust-prinsipper.

• Sørger for at brukere og enheter må autentisere før tilgang gis.

• Reduserer angrepsflaten ved å gjøre applikasjoner usynlige for uautoriserte brukere.

Stabilitet:

• Forenkler drift med skybasert leveranse av sikkerhetstjenester.

• Minimerer konsekvensene av angrep gjennom isolerte soner.

• Øker forretningskontinuitet ved å eliminere avhengighet til VPN og brannmurmaskinvare.

Fleksibilitet:

• Støtter sikker skyadopsjon på tvers av hybrid- og multisky-miljøer.

• Tilrettelegger for eksternt og hybrid arbeid med konsistent policyhåndhevelse.

• Skalerer sømløst i takt med virksomhetens vekst – sikkerhetspolicyer følger automatisk med.

Men for å realisere dette må virksomheter forstå at SASE og Zero Trust representerer en organisatorisk transformasjon – ikke bare en teknisk oppgradering.

2. En strukturert tilnærming:

PLAN → ANSKAFF → LEVER → DRIFTE

Siden SASE kobler sammen tidligere separate IT-domener, må implementeringen være nøye planlagt for å unngå konflikter og forsinkelser.

PLAN: Forberede organisasjonen på endring

Hvorfor det er viktig:

Mange SASE-prosjekter feiler fordi virksomheter undervurderer behovet for organisatorisk samkjøring. Uten en felles visjon vil nettverks-, sikkerhets- og skyteam jobbe mot hverandre i stedet for sammen.

Hva man bør gjøre:

- Etabler et styringsrammeverk som involverer alle relevante team.

- Definer risikoreduserende KPI-er som kobler sikkerhet, ytelse og forretningsmål.

- Utarbeid en Target State Architecture (TSA) som visualiserer brukerflyt, sikkerhet og databeskyttelse.

- Sikre forankring hos ledelsen – SASE og Zero Trust er en forretningsendring, ikke bare et IT-prosjekt.

ANSKAFF: Unngå leverandøravhengighet og lisensfeller

Hvorfor det er viktig:

SASE-prosjekter blir ofte drevet av leverandører, og virksomheter risikerer å kjøpe løsninger som ikke dekker deres faktiske behov.

Hva man bør gjøre:

- Gjennomfør en Proof of Value (PoV) – vurder leverandører ut fra forretningskrav, ikke bare tekniske spesifikasjoner.

- Optimaliser lisenser og unngå dobbelbetaling for tjenester som SASE allerede dekker.

- Velg modulbaserte SASE-løsninger for fleksibilitet og for å unngå innlåsing.

LEVER: Implementer SASE og Zero Trust trinnvis

Hvorfor det er viktig:

En «big bang»-tilnærming er for risikabel. Sikkerhets-, nettverks- og skyteam trenger tid til å tilpasse seg nye arbeidsformer og eierskapsmodeller.

Hva man bør gjøre:

- Start med lavthengende frukt – sikre internettilgang, SaaS-applikasjoner og eksterne arbeidere først.

- Migrer trinnvis – flytt filialer, skytjenester og datasentre i separate faser.

- Bruk tverrfaglige team for å sikre konsistent policyhåndhevelse på tvers av miljøer.

DRIFTE: Sikre langsiktig sikkerhet og samsvar

Hvorfor det er viktig:

SASE flytter sikkerhetshåndhevelsen inn i nettverkslaget, noe som krever nye rutiner og ferdigheter hos IT-teamene.

Hva man bør gjøre:

- Gi opplæring i skybasert sikkerhet og policybasert tilgangsstyring.

- Etabler et Zero Trust Center of Excellence for kontinuerlig forbedring og governance.

- Innfør kontinuerlig sikkerhetsmonitorering for å tilpasse tilgangspolicyer og risikohåndtering.

3. Konklusjon: Viktige læringspunkter

✔ SASE og Zero Trust kobler sammen tidligere separate team – nettverk, sikkerhet og sky må samarbeide.

✔ Hvis man ignorerer den organisatoriske påvirkningen, vil det føre til forsinkelser, økte kostnader og sikkerhetsbrister.

✔ En strukturert tilnærming (Plan, Anskaff, Lever, Drifte) gir bedre forankring og raskere gevinstrealisering.

✔ Sikkerhet bør ses på som en forretningsmuliggjører, ikke bare et teknisk behov.

✔ SASE er ikke bare et sikkerhetsverktøy – det er en bedriftsomfattende transformasjon.

Ved å forstå og håndtere de organisatoriske endringene på forhånd, kan virksomheter sikre en vellykket SASE-implementering, styrke sin sikkerhetsmodernisering og bygge en fremtidsrettet IT-infrastruktur.